При работе с архивами, особенно при встрече с зашифрованными файлами, взлом паролей становится важным навыком. Hashcat — это мощный инструмент для взлома паролей, поддерживающий различные алгоритмы шифрования и использующий ускорение на GPU для значительного повышения эффективности взлома. В этой статье мы рассмотрим, как использовать Hashcat для взлома паролей к различным типам архивов, включая файлы ZIP, RAR и 7z, а также подробно объясним, как выбрать подходящий режим хеширования.

I. Введение в Hashcat

Hashcat — это инструмент для взлома паролей с открытым исходным кодом, который поддерживает использование CPU и GPU для ускорения процесса взлома. Благодаря различным методам атаки (таким как атака по словарю, грубая сила, атака с использованием правил и др.), Hashcat может взламывать пароли для широкого спектра протоколов шифрования и алгоритмов хеширования, а также для паролей архивов. Для взлома паролей к архивам Hashcat необходимо извлечь хеши из архивов и на их основе проводить атаки.

II. Подготовительные работы

Перед тем как использовать Hashcat для взлома паролей архивов, убедитесь, что вы выполнили следующие подготовительные шаги:

- Установите Hashcat: Скачайте и установите версию Hashcat, подходящую для вашей операционной системы, с официального сайта Hashcat.

- Подготовьте архивный файл: Убедитесь, что у вас есть архивный файл с паролем (например, в формате ZIP, RAR, 7z и т.д.).

- Подготовьте файл словаря: Атака по словарю — это наиболее распространённый метод взлома, поэтому использование надёжного словаря (например,

rockyou.txt) может значительно повысить эффективность взлома. - Проверьте поддержку GPU: Hashcat использует GPU для ускорения, что существенно увеличивает скорость взлома. Убедитесь, что на вашей системе установлены соответствующие драйверы видеокарты (например, NVIDIA CUDA или AMD OpenCL).

III. Извлечение хешей из архивов

Hashcat не может напрямую взломать сам архив, а лишь взламывает его хеши. Мы должны использовать специальные инструменты для извлечения хешей из архивов, а затем применить Hashcat для взлома пароля.

1. Взлом пароля ZIP-файла

Для ZIP-файлов можно воспользоваться инструментом zip2john (это утилита, входящая в состав John the Ripper) для извлечения хеша. Если ваш ZIP-файл называется file.zip, выполните следующую команду:

|

|

Это создаст файл zip_hash.txt, содержащий хеш ZIP-файла.

2. Взлом пароля RAR-файла

Для RAR-файлов используйте инструмент rar2john, чтобы извлечь хеш пароля. Если ваш RAR-файл называется file.rar, выполните следующую команду:

|

|

В результате, файл rar_hash.txt будет содержать хеш RAR-файла.

3. Взлом пароля 7z-файла

Файлы 7z также извлекают хеши аналогичным образом. Используйте 7z2john:

|

|

Это выведет хеш 7z-файла и сохранит его в 7z_hash.txt.

IV. Выбор подходящего режима хеширования

Hashcat необходимо знать тип шифрования файла для выбора правильного алгоритма взлома. Разные форматы архивов и их версии (например, ZIP, RAR и т.д.) используют различные режимы хеширования. Ниже приведены распространённые форматы архивов и соответствующие им режимы хеширования.

1. ZIP-файлы

У ZIP-файлов есть несколько версий шифрования, среди которых традиционное ZIP-шифрование и AES-шифрование.

-

ZIP-файлы (традиционное ZIP-шифрование, ZIP2):

- Режим хеширования:

-m 13600 - Используется для классического формата ZIP-шифрования, поддерживающего старые версии ZIP-файлов.

Пример команды:

1hashcat -m 13600 zip_hash.txt rockyou.txt - Режим хеширования:

-

ZIP-файлы (AES-шифрование):

- Режим хеширования:

-m 13400 - Используется для ZIP-файлов с AES-шифрованием, обычно это более новые форматы ZIP-файлов.

Пример команды:

1hashcat -m 13400 zip_hash.txt rockyou.txt - Режим хеширования:

2. RAR-файлы

RAR-файлы имеют два основных версии: RAR3 и RAR5. Они используют разные алгоритмы шифрования и требуют выбора различных режимов хеширования.

-

RAR3 файлы (старые RAR-файлы):

- Режим хеширования:

-m 12500 - Используется для файлов формата RAR3, которые применяют более старый алгоритм шифрования.

Пример команды:

1hashcat -m 12500 rar_hash.txt rockyou.txt - Режим хеширования:

-

RAR5 файлы (новые RAR-файлы):

- Режим хеширования:

-m 13000 - Используется для файлов формата RAR5, поддерживающего более мощные алгоритмы шифрования.

Пример команды:

1hashcat -m 13000 rar_hash.txt rockyou.txt - Режим хеширования:

3. 7z-файлы

Файлы 7z поддерживают AES-шифрование, для взлома которых Hashcat использует следующий режим хеширования:

-

7z-файлы (AES-шифрование):

- Режим хеширования:

-m 11600 - Применяется для классического шифрования 7z-файлов (включая AES-шифрование).

Пример команды:

1hashcat -m 11600 7z_hash.txt rockyou.txt - Режим хеширования:

4. Резюме выбора режима хеширования

| Формат архива | Режим хеширования | Описание |

|---|---|---|

| ZIP | -m 13600 |

Классическое ZIP-шифрование |

| ZIP | -m 13400 |

ZIP-файлы с AES-шифрованием |

| RAR | -m 12500 |

RAR3 файлы (старые RAR-файлы) |

| RAR | -m 13000 |

RAR5 файлы (новые RAR-файлы) |

| 7z | -m 11600 |

7z-файлы с AES-шифрованием |

V. Начало взлома

После выбора подходящего режима хеширования можно приступать к взлому паролей архивов с помощью Hashcat. Вот две основные методики взлома:

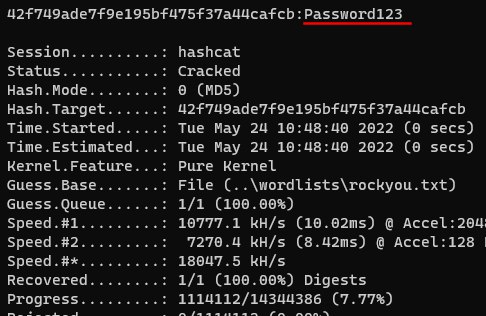

1. Атака по словарю

Атака по словарю — это наиболее распространённый метод взлома. Hashcat будет поочерёдно проверять каждый пароль из словаря, пока не найдёт соответствующий. Предположим, что мы используем rockyou.txt в качестве словаря, команда будет выглядеть так:

|

|

Для RAR-файлов команда будет:

|

|

2. Грубая сила

Если атака по словарю не увенчалась успехом, грубая сила представляет собой альтернативный вариант. Грубая сила будет пробовать все возможные комбинации паролей. Вот пример использования грубой силы:

|

|

Где ?a означает все наборы символов, включая буквы, цифры и символы. Вы можете настроить длину пароля в зависимости от ваших нужд.

VI. Заключение

Процесс взлома паролей к архивам с помощью Hashcat включает извлечение хешей, выбор подходящего режима хеширования и выбор метода атаки (такого как атака по словарю или грубая сила). Правильный выбор режима хеширования является ключевым для успешного взлома пароля, так как разные форматы архивов и версии соответствуют разным режимам хеширования. Подходяще настроив параметры, комбинируя ускорение на GPU и файлы словарей, вы сможете эффективно взламывать пароли архивов.